在我們享受著互聯網提供的更便利、更多元服務的同時,隱匿在網絡身處的各類安全問題也日益嚴峻。在去年,阿里云云安全監測到雲上DDoS攻擊發生近百萬次,應用層DDoS(CC攻擊)成為常見的攻擊類型,攻擊手法也更為多變複雜;同時,Web應用安全相關的問題依然佔據非常大的比重,從用戶信息洩露到羊毛黨的狂歡,無時無刻不在考驗著每一個行業、每一個Web應用的安全水位。

為了讓承載數據傳輸的網絡平臺更加安全可靠,作為互聯網入口的CDN一直不斷夯實安全上的能力,朝著企業級的安全加速架構進行技術演進。本文將帶你瞭解:為了幫助企業應對愈發嚴峻的網絡安全態勢,CDN可以做什麼?

我們先來看看常見的網絡攻擊風險類型有哪些?

一、DDoS攻擊

DDoS攻擊類型已有20多年曆史,它攻擊方式簡單直接,通過偽造報文直接擁塞企業上聯帶寬。隨著IoT等終端設備增多,網絡攻擊量也愈發凶猛。根據阿里雲安全中心報告顯示,在2019年,超過100G的攻擊已經比較常見,而且超過 500G 的攻擊也已經成為常態。一旦企業服務面臨這種情況,上聯帶寬被打滿,正常請求無法承接,就會導致企業服務無法正常提供線上服務。因此,防禦DDoS 攻擊依然是企業首先要投入去應對的問題。

二、CC攻擊

相比於四層DDoS攻擊偽造報文,CC攻擊通過向受害的服務器發送大量請求來耗盡服務器的資源寶庫CPU、內存等。常見的方式是訪問需要服務器進行數據庫查詢的相關請求,這種情況想服務器負載以及資源消耗會很快飆升,導致服務器響應變慢甚至不可用。

三、Web攻擊

常見的 Web 攻擊包括SQL 注入、跨站腳本攻擊XSS、跨站請求偽造CSRF 等。與DDoS和CC以大量報文發起的攻擊相比,Web 攻擊主要是利用 Web 設計的漏洞達到攻擊的目標。一旦攻擊行為實施成功,要麼網站的數據庫內容洩露,或者網頁被掛馬。數據庫內容洩露嚴重影響企業的數據安全,網頁被掛馬會影響企業網站的安全形象以及被搜索引擎降權等。

四、惡意爬蟲

根據阿里雲安全中心的報告數據顯示,2019年,惡意爬蟲在房產、交通、遊戲、電商、資訊論壇等幾個行業中的佔比都超過50%。惡意爬蟲通過去爬取網站核心的內容,比如電商的價格信息等,對信息進行竊取,同時也加重服務器的負擔。

五、劫持篡改

劫持和篡改比較常見,當網站被第三方劫持後,流量會被引流到其他網站上,導致網站的用戶訪問流量減少,用戶流失。同時,對於傳媒、政務網站來說,內容被篡改會引發極大的政策風險。

應對網絡安全問題,CDN都可以做什麼呢?

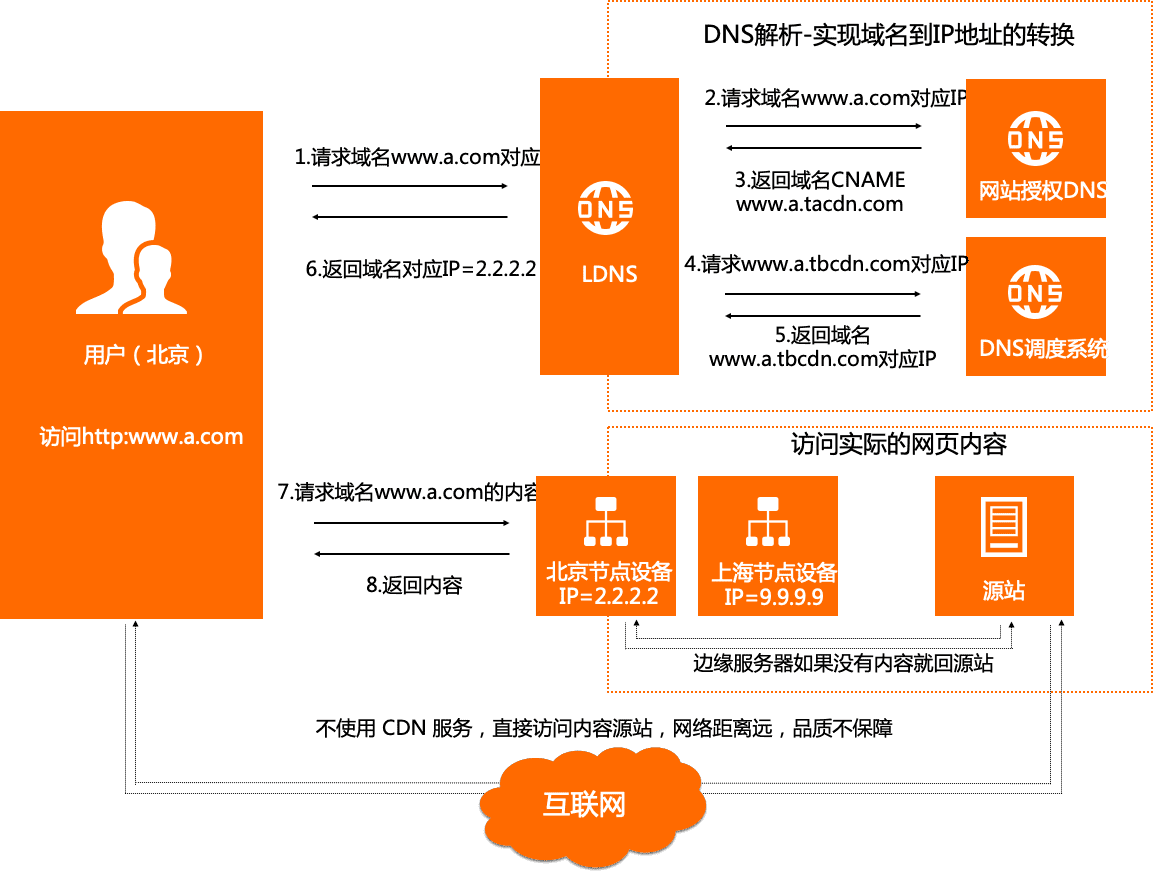

一、源站保護

由於CDN的分佈式架構,用戶通過訪問就近邊緣節點獲取內容,通過這樣的跳板,有效地隱藏源站IP,從而分解源站的訪問壓力。當大規模惡意攻擊來襲時,邊緣點節可以做為第一道防線進行防護,大大分散攻擊強度,即使是針對動態內容的的惡意請求,阿里雲CDN的智能調度系統還可以卸載源站壓力,維護系統平穩。

二、防篡改能力

阿里雲CDN提供企業級全鏈路HTTPS+節點內容防篡改能力,保證客戶從源站到客戶端全鏈路的傳輸安全。在鏈路傳輸層面,通過HTTPS協議保證鏈接不可被中間源劫持,在節點上可以對源站文件進行一致性驗證,如果發現內容不一致會將內容刪除,重新回源拉取,如果內容一致才會進行分發。整套解決方案能夠在源站、鏈路端、CDN節點、客戶端全鏈路保證內容的安全性,提供更高的安全傳輸保障。

三、訪問和認證安全

阿里雲CDN可以通過配置訪問的referer、User-Agent以及IP黑白名單等多種方式,來對訪問者身份進行識別和過濾,從而限制資源被訪問的情況;並且設置鑑權Key對URL進行加密實現高級防盜鏈,保護源站資源。同時通過構建IP信譽庫,加強對黑名單IP的訪問限制。

除了基礎防護,怎麼構建更多層次的縱深防護?

除此之外,面對愈發嚴峻的網絡安全態勢,為了應對安全風險,企業在關注線上業務的流暢、穩定的同時,也要構建多層次縱深防護體系,在網絡層、傳輸層、應用層等多層次構建防護能力,同時在應用層,對於不同場景要有不同防護措施。

1、在網絡層,需要進行DDoS攻擊的清洗和處理,當造成更嚴重影響需要通過切換IP以及聯合黑洞機制去緩解。

2、在傳輸層,相較於傳統明文傳輸,通過https的支持去進行傳輸層面加密,來避免證書偽造。

3、在應用層,需要進行CC防護、防爬、業務防刷的能力部署,防止惡意攻擊者刷帶寬的情況發生,避免經濟和業務損失。貼近源站的防護方面,需要部署WAF和防篡改,對源站和內容進行防護。

通過CDN可以實現基礎安全能力,但是面對更多複雜的網絡攻擊,CDN與雲安全能力的結合,通過一些簡單的額外配置,就可以更好地抵禦外界攻擊,保障業務安全平穩。

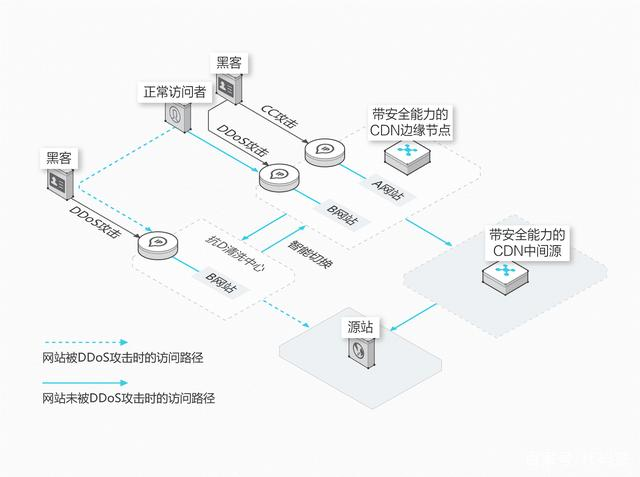

一、結合CDN實現DDoS清洗

阿里雲CDN面向企業提供邊緣化的應用層DDoS,即CC防護能力,可以通過IP,Header參數,URL參數等多個維度進行監控,並可以通過次數,狀態碼,請求方法進行數據統計,並最終進行惡意訪問的安全攔截,有效保證正常業務量的訪問。面對網絡層DDoS攻擊,CDN產品與DDoS產品可以實現聯動,在分發場景中可以通過CDN進行分發,在DDoS攻擊發生時,可以探測攻擊的區域,並有效的將攻擊調度到DDoS進行防護清洗,有效保護源站。

通過聯動方案可以有效利用海量DDoS清洗,完美防禦SYN 、ACK 、ICMP 、UDP 、NTP 、SSDP 、DNS 、HTTP 等Flood。同時,基於阿里雲飛天平臺的計算能力和深度學習算法,智能預判DDoS攻擊,平滑切換高防IP,不影響業務運行。

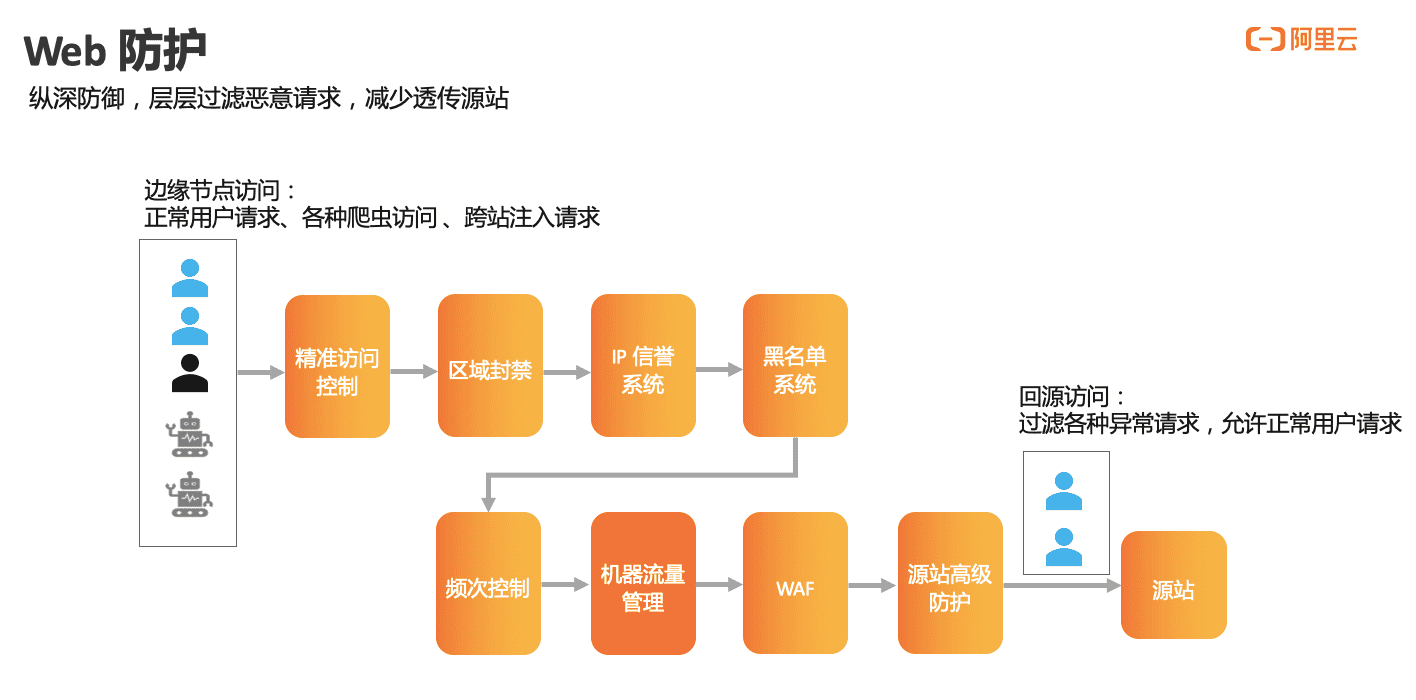

二、CDN結合WAF層層過濾惡意請求

CDN結合WAF能力,形成邊緣的應用層防護能力,將業務流量進行惡意特徵識別及防護,將正常、安全的流量回源到服務器。避免網站服務器被惡意入侵,保障企業業務的核心數據安全,解決因惡意攻擊導致的服務器性能異常問題。CDN WAF提供虛擬補丁,針對網站被曝光的最新漏洞,最大可能地提供快速修復規則。並且依託雲安全,快速的漏洞響應速度,及時的漏洞修復能力。

Web防護的策略是通過層層過濾,來抵禦惡意請求。第一層是精準訪問控制,指具體對http請求的攔截策略;第二層是區域封禁,對業務無效區或者異常地域請求進行攔截;第三層IP信譽系統,是利用阿里雲多年積累的互聯網IP大數據畫像,對惡意行為進行分類並對IP進行攔截;第四層是黑名單系統,是對某些UA或者IP進行攔截,以上四層都屬於精確攔截;第五層是頻次控制,對相對高頻且訪問異常IP進行攔截;第六層是對於互聯網機器流量進行管理,阻斷惡意爬蟲;第七第八層是WAF和源站高級防護,對於源站進行更深層次的防護。

三、基於機器流量管理識別互聯網Bot流量,阻斷惡意爬蟲

機器流量管理部署在邊緣,當各種互聯網訪問進入CDN邊緣節點之後,機器流量管理系統會提取最原始的Client信息,分析信息計算Client特徵值,並與阿里雲安全積累的機器流量特徵庫進行匹配,最終識別結果,正常訪問、搜索引擎、商業爬蟲這些行為是網站期望的行為,會被放行,而惡意爬蟲會被攔截。在處置動作上,機器流量管理相比當前常見嵌入在正常頁面中的行為,侵入性有所降低,支持相對平滑的接入。

下圖是一個實際的案例,在執行機器流量管理策略的時候,首先會對某域名進行流量分析,左側圖是針對某域名開啟機器流量分析後,識別出超過 82% 的請求為惡意爬蟲,然後開啟攔截機器流量中的惡意爬蟲流量後,如右側圖所示,域名峰值帶寬下降超過80%。

綜上,基於對縱深防護的理解,阿里雲CDN的安全架構是基於CDN分佈式節點實現的邊緣安全防護機制,同時聯動高防清洗中心進行防護。

如果您對阿里雲邊緣安全感興趣,可以登錄阿里雲官網CDN產品詳情頁,瞭解CDN+WAF能力,以及登錄安全加速SCDN產品詳情頁,瞭解CDN邊緣節點+雲安全更多產品能力。

具體潛在風險及應對方法

近期阿里雲CDN團隊發現部分域名出現非正常業務訪問,導致帶寬突發,產生了高額賬單,給客戶帶來了高於日常消費金額的賬號。為最大程度的保障客戶權益。阿里雲CDN建議您關注如下應對方法:

潛在風險

• 在攻擊行為發生的時候,實際消耗了CDN的帶寬資源,因此您需要自行承擔攻擊產生的流量帶寬費用。

• 客戶流量被惡意盜刷而產生突發帶寬增高的情況與被攻擊的情況類似,因為實際消耗了CDN的帶寬資源,所以您需要自行承擔攻擊產生的流量帶寬費用。

應對辦法

為保障服務的正常運行和避免高額賬單的出現,建議開啟防護功能或者對流量進行相應的管理。

如果您的業務有潛在的被攻擊風險,建議開通SCDN產品,SCDN產品有更強大的整體安全防護能力。詳細請參見安全加速SCDN。

開啟防護功能:

開啟流量管理:

CDN安全直播預告

使用CDN的常見誤區和問題有哪些?

DDoS攻擊是如何一步步演進的?

CDN中場景更有效的防護方式是什麼?

阿里雲CDN邊緣安全體系如何幫助客戶抵禦攻擊?

12月17日15:00-15:30,阿里雲CDN產品專家彭飛將帶來《正確使用CDN 讓你規避安全風險》,點擊預約直播:https://yqh.aliyun.com/live/detail/21593