在針對雲上主機的安全事件中,有近一半的比例是關於主機賬號的攻擊行為,即俗稱的弱口令攻擊和暴力破解,每年由這類攻擊引發的勒索行為、挖礦行為給雲上租戶帶來巨大的損失。

據部分行業媒體報導,近年來由弱口令引發的安全事件佔到總數的一半以上,並且有逐年上升的趨勢。而研究機構預測在2021年在全球範圍由勒索病毒和挖礦病毒引發的經濟損失預估將超過300億美元。

這兩類問題本質上都是由不安全的身份認證憑據引起的。

這篇文章將提供三種簡單有效的解決方案幫助您解決弱口令和操作系統賬號暴力破解的風險。

方案一 加固操作系統賬號

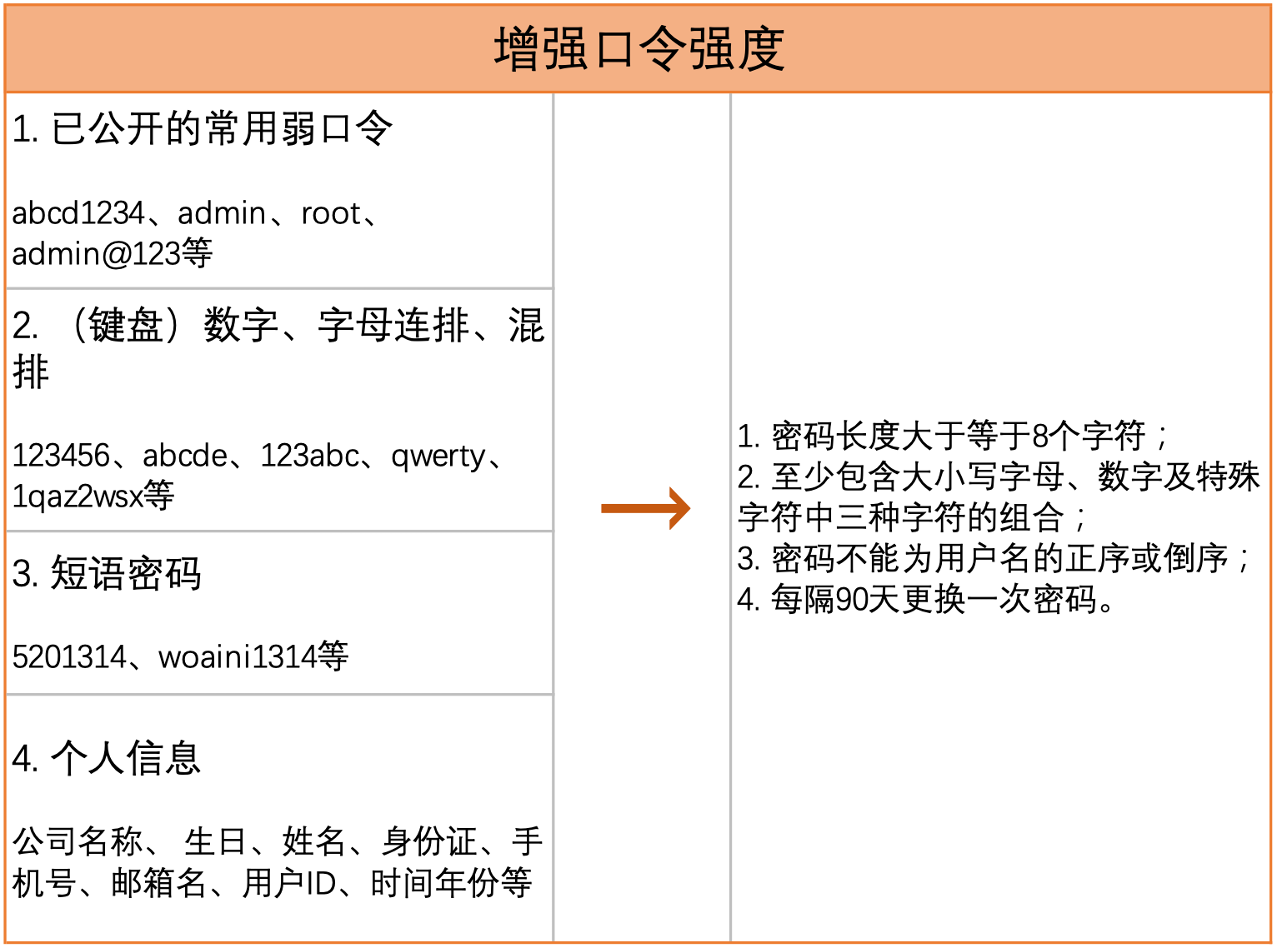

增強憑據強度

將操作系統的登錄口令修改為強度足夠的口令

使用RSA密鑰對作為登錄憑據

首先確保您已獲取新密鑰對的公鑰信息

如果使用新的私鑰能夠登錄ECS實例,表示添加或者替換密鑰對成功。

這種方式不但大大增強了憑據的強度,還能簡化登錄步驟,從而提升雲主機的運維體驗。

收斂網絡邊界

雲主機的運維端口如果暴露在互聯網上,則存在被攻擊者發現和破解口令的風險。

通常雲主機的運維源頭分佈在有限的網絡端點中,運維IP源地址是有限並確定的。針對這種情況,應當通過安全組或雲防火牆收斂運維端口的暴露面。

方案二 配置雲安全中心

雲安全中心提供防暴力破解功能,支持配置自定義暴力破解防禦規則。

您可以在雲安全中心>安全告警處理>安全告警>安全告警設置>防暴力破解選項下配置相應的規則。

雲安全中心提供默認防禦規則:防暴力破解攻擊阿里雲最佳實踐,該防禦規則具體為10分鐘內登錄失敗次數超過80次,禁止登錄6小時。同時也可以選擇自定義防禦規則。

在策略配置的閾值被觸發時,惡意登錄行為將會被制止。

更多詳細信息請點擊鏈接https://help.aliyun.com/document_detail/96317.html?spm=5176.2020520154.0.dexternal.54fe5245Tb5gZc。

開啟弱口令檢查

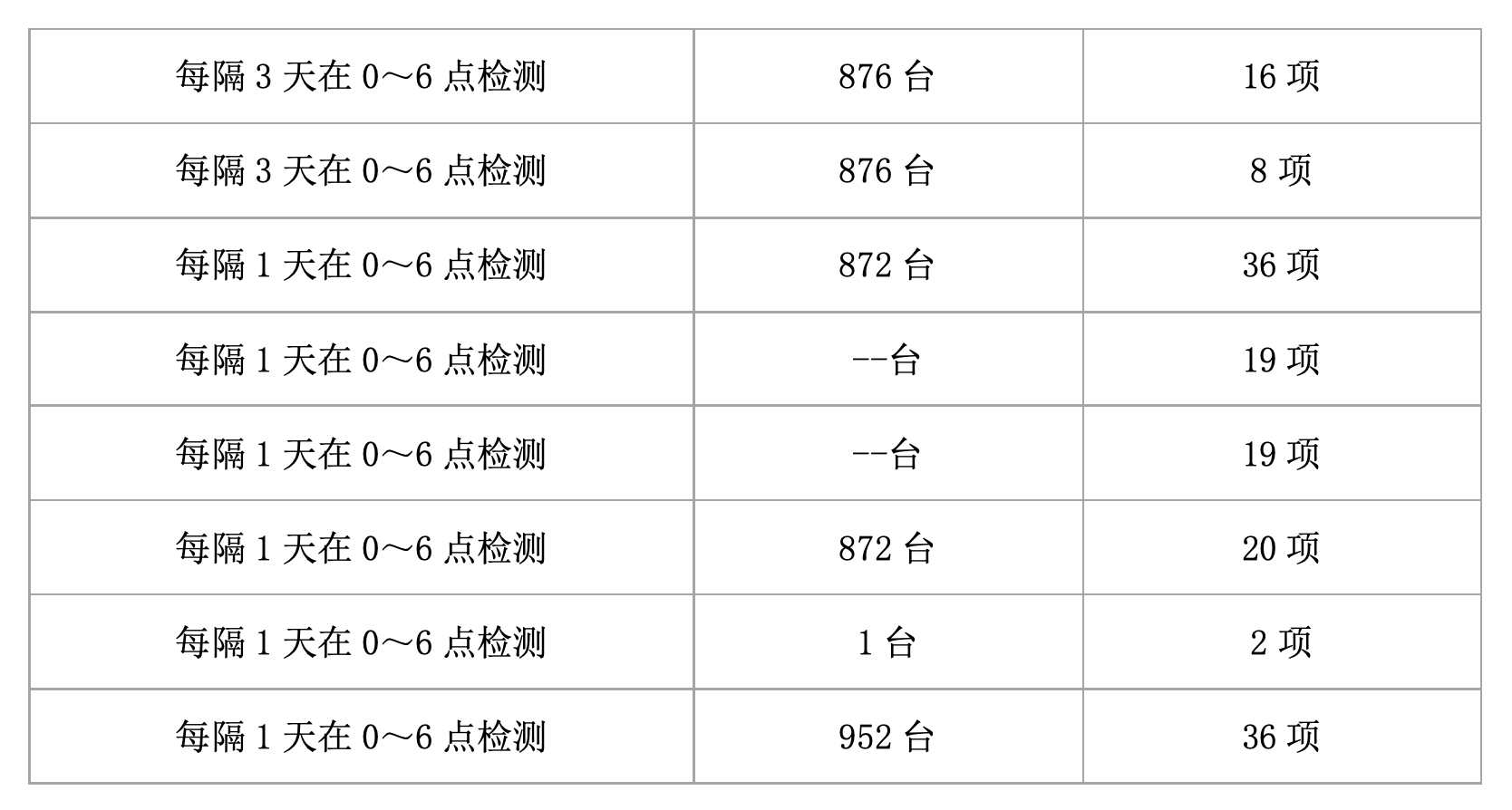

雲安全中心提供弱口令檢測功能,可根據需要開啟相應的檢查基線,您可以在開啟後設置自定義的弱口令檢測規則。

雲安全中心基於阿里雲威脅情報,已默認提供276263條內置弱口令檢測規則,您可以基於業務需要,自定義基線弱口令規則。

自定義及線檢查策略示例:

完成基線檢查策略制定後,您可根據已制定的策略檢查您的服務器是否存在安全風險。

️該項功能面向雲安全中心高級版和企業版用戶,因此升級產品功能會產生相應費用。

方案三 使用特權訪問管理

特權訪問管理服務PAM(Privileged Access Management)是阿里云為雲平臺用戶提供的一款用於統一運維的安全產品,通過PAM進行運維登錄可以有效降低雲主機賬號被暴力破解的風險。

PAM提供5個雲主機實例的免費額度,公測期間可以提交工單(產品類別選擇堡壘機)將配額進行免費提升。

PAM可以通過以下鏈接訪問:https://yundun.console.aliyun.com/?p=pam#/overview/cn-hangzhou。

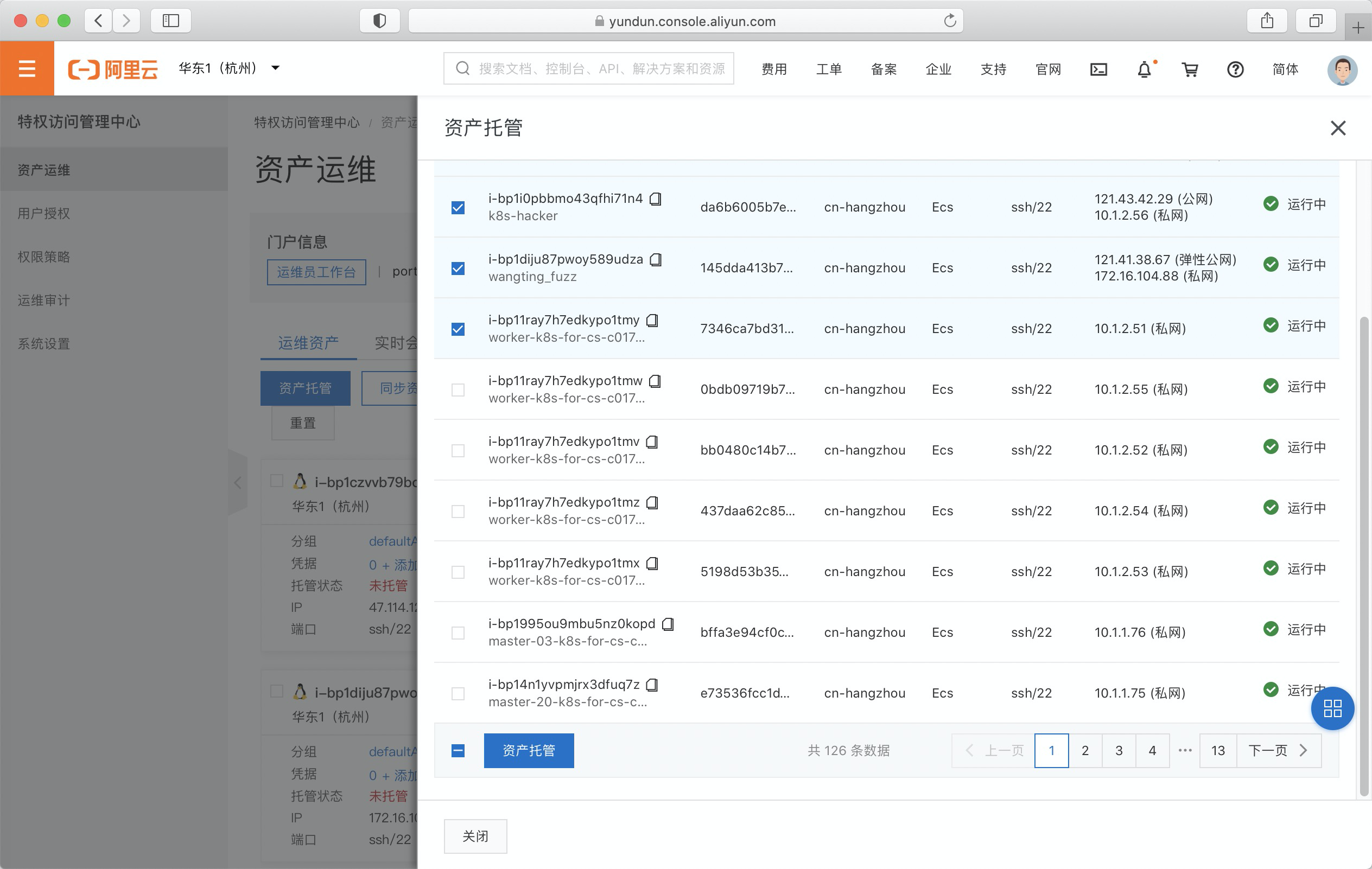

託管雲主機資產

首次使用PAM服務需要通過授權,在確認用戶協議後點擊開通即可進入PAM的資產運維頁面。PAM會自動同步當前雲賬號下的ECS資產,目前支持國內六大region:杭州、張家口、北京、上海、深圳、呼和浩特。運維雲主機之前,需要對其進行託管,點擊資產託管頁面,選擇要託管的資產即可。

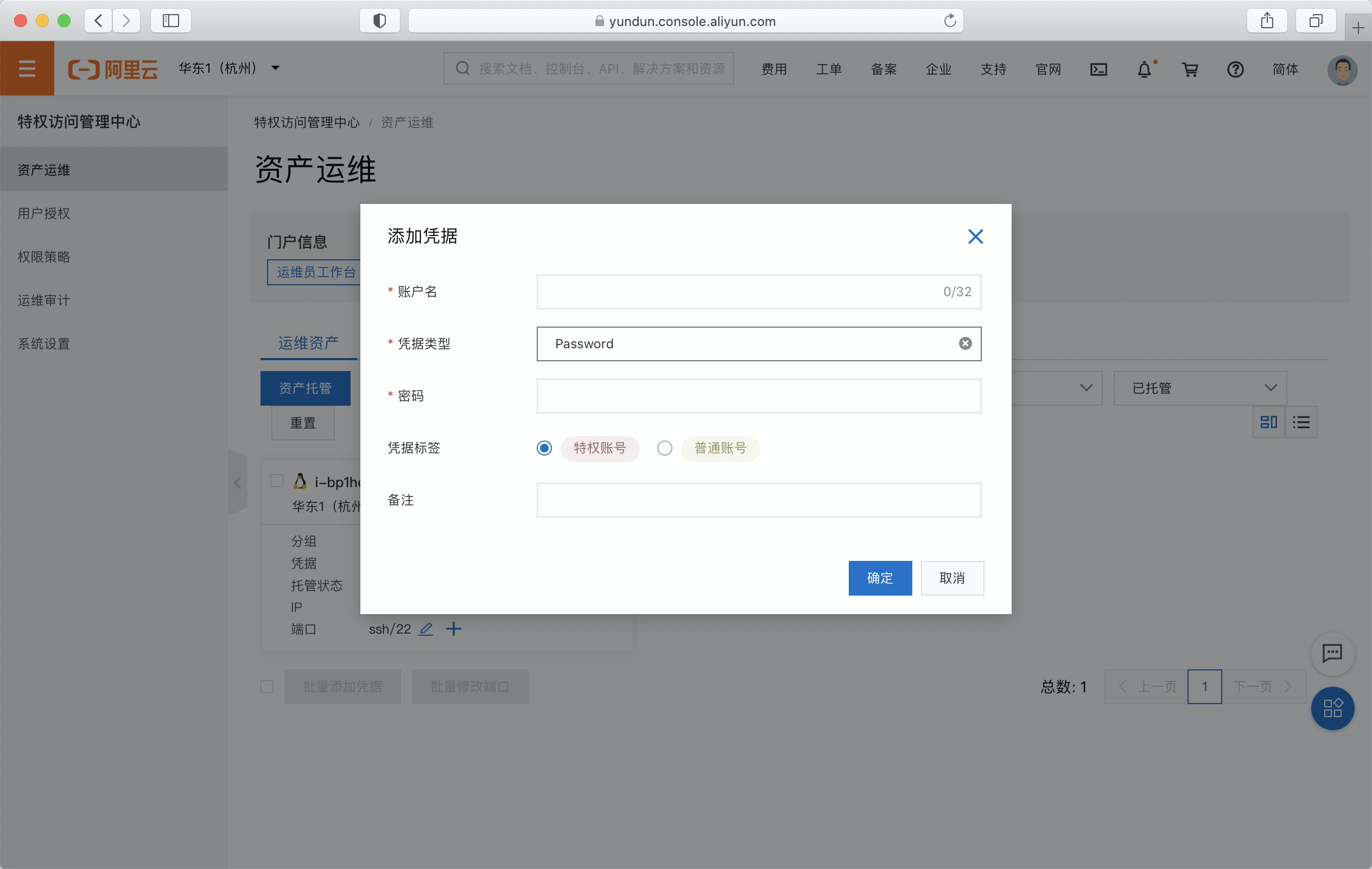

配置登錄憑據

完成託管的雲主機需要進行憑據錄入後方可登錄,所謂憑據即操作系統賬號的用戶名和口令或密鑰對。點擊資產卡片的“添加憑據”,輸入對應的用戶名和口令,或用戶名和私鑰即可。

一鍵安全運維

完成憑據錄入後,點擊雲主機卡片上的遠程連接,在彈出的選項中選擇要登錄的賬戶憑據,點擊運維,即可登錄雲主機。

收斂網絡邊界

同方案一一樣,使用PAM進行運維需要收斂運維端口的網絡暴露面,與方案一不同的是,由於PAM連接雲主機的運維端口使用的是雲內網絡,因此可以通過安全組或雲防火牆禁止掉所有來自互利網的運維端口(22、3389)訪問,完全杜絕被入侵的風險。

PAM服務還提供用戶分組、資產分組等功能,同時可以支持非雲賬號登錄運維,解決企業內部無雲賬號職工運維登錄的問題。更多功能請參考產品文檔。