幾日前,同事幫客戶購買了幾臺服務器、一個SSL證書,因為客戶沒有阿里雲賬號,就直接在同事的賬號下代為購買了,但沒過多久這個客戶提出要對這些產品進行獨立管理,但這個同事的賬號下不僅有幫這個客戶購買的服務器,還有其他一些業務應用服務器,SSL證書也是同樣的情況,總之就是要能夠對這些資源進行細粒度的訪問控制,讓這個客戶只能訪問和管理到屬於自己的資源。

要實現這個功能,在阿里雲上有三種方式:

最初,可以通過編寫自定義策略實現。

需要為這個客戶單獨建立一個自定義策略,這裡的關鍵是要用阿里雲的資源描述符準確的定位需要授權的資源。

例如這裡描述了一臺ECS服務器:

"Resource": "acs:ecs:::instance/i-947rvXXXX

像這種東西,我們就不能指望隨便找個人就能設置明白了。

後來,為了降低使用門檻,阿里雲推出了圖形化的策略編輯界面,像這樣:

但還是需要使用“代碼”來定位和描述資源。誰能告訴我SSL證書的資源描述應該怎麼寫?

隨著資源組的推出,終於不用再寫代碼了。

用資源組解決同事遇到的問題只需三步:

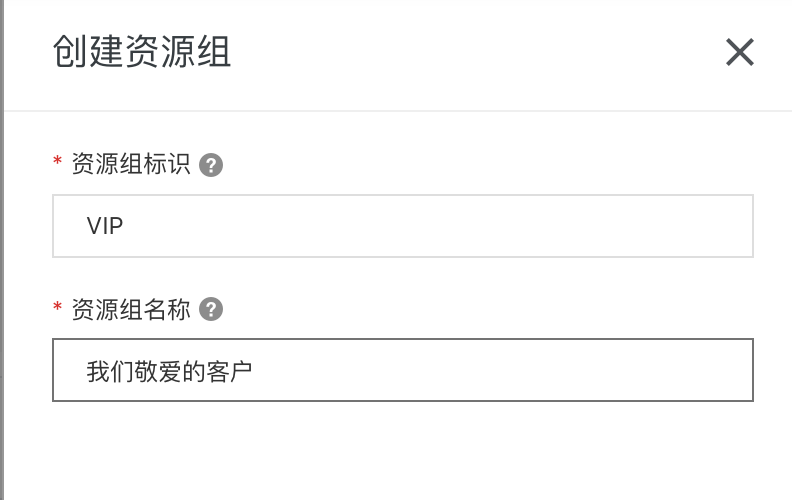

第一步、創建一個新的資源組:

第二步、從默認資源組中轉出SSL證書到新創建的資源組:

第三步、在新創建的資源組中為RAM賬戶授權。(PS:假設已經為我們的客戶創建了RAM子賬號,另外阿里雲的權限策略名稱支持中文搜索,定位需要的權限很容易)

這樣我們敬愛的用戶在用為其創建的RAM子賬號登陸後就只能管理在資源組中的ECS服務器和SSL證書了。

目前除了ECS服務器和SSL證書外,阿里雲資源組還支持對如下資源進行細粒度的管理:

雲數據庫RDS、負載均衡SLB、內容分發網絡CDN、專有網絡VPC、共享帶寬、彈性公網IP、雲解析DNS、全局流量管理(類F5 GSLB全局負載均衡)、Private Zone (內網DNS)、新BGP高防IP、阿里雲Elasticsearch、DDoS防護包(機房側抗DDoS)、數據庫審計、堡壘機、WAF、加密服務、物聯網(設備或產品)、雲數據庫Redis版、雲數據庫POLARDB、E-MapReduce。

目前支持資源組的服務:

有了資源組,不管是在組織內、還是跨組織的資源分配和管理都將更加簡單高效,最重要的是內勤小白也能用的明白,我想這就是雲資源訪問控制該有的樣子吧。