凡使用阿里雲的,就必須進行相應的安全防護,當然裸奔的除外。現在互聯網沒有安全服務,就好比18歲的妙齡少女躺在床上,家中大門敞開(自己還蒙了眼...)。

作為一個阿里雲的深度使用用戶。我和團隊分享一些阿里雲的安全產品的使用體驗,希望給後續者一點指引和分享。

阿里雲安全產品有著自己的安全防護機制,分為情報、感知、防禦三個維度,通過威脅情報共享和產品聯動,來控制風險。雲盾WAF就屬於其中的“防禦”關卡。雲盾WAF是一個必用的安全產品,我們簡單總結了下它的和Imperva,國際主流的WEB防火牆的之間的功能特點和不足。

功能特點:

1、 Web應用攻擊防護:內置多種防護策略,可一鍵開啟OWASP常見威脅防護(SQL注入、XSS跨站、Webshell上傳等)。

2、 URL自定義規則:針對特定URL設置白名單,解決誤攔截的問題。

3、 CC攻擊防護:針對請求中常見頭部字段,如IP、User-Agent,Referer等參數的特徵配置訪問控制;可設置針對某具體URL業務的訪問頻率規則。

4、 操作簡單,沒有太多配置項,大部分功能只需選擇開啟或關閉。

不足之處:

1、 安全策略具體規則都不可見,無法判斷哪些規則會對應用產生影響,一旦觸發阻攔策略,需要阿里雲去查詢確認;

2、 默認阿里雲WAF根據域名(含二級域名)選擇防護模式,由於匯付通常使用二級目錄切分應用,因此如果無法合理拆分域名,應用迭代後一旦促發阻攔策略會影響該域名下的所有應用;

3、 阿里雲WAF默認策略包含阻攔模式,開啟防護仿真(warning)需要按照防護域名關閉阻攔模式

4、 阿里雲主機安全檢測漏洞,漏洞誤報/忽略操作,不能批量操作(只能全局加白名單或單臺操作)

5、 彈性的功能略有不足,Web防火牆WAF降配只能阿里雲後臺操作,不便捷

6、 阿里雲後臺更新WAF防護策略,無法提前預知策略是否對公司的web應用產生影響

Imperva 硬件WAF 產品對別差異

功能特點:

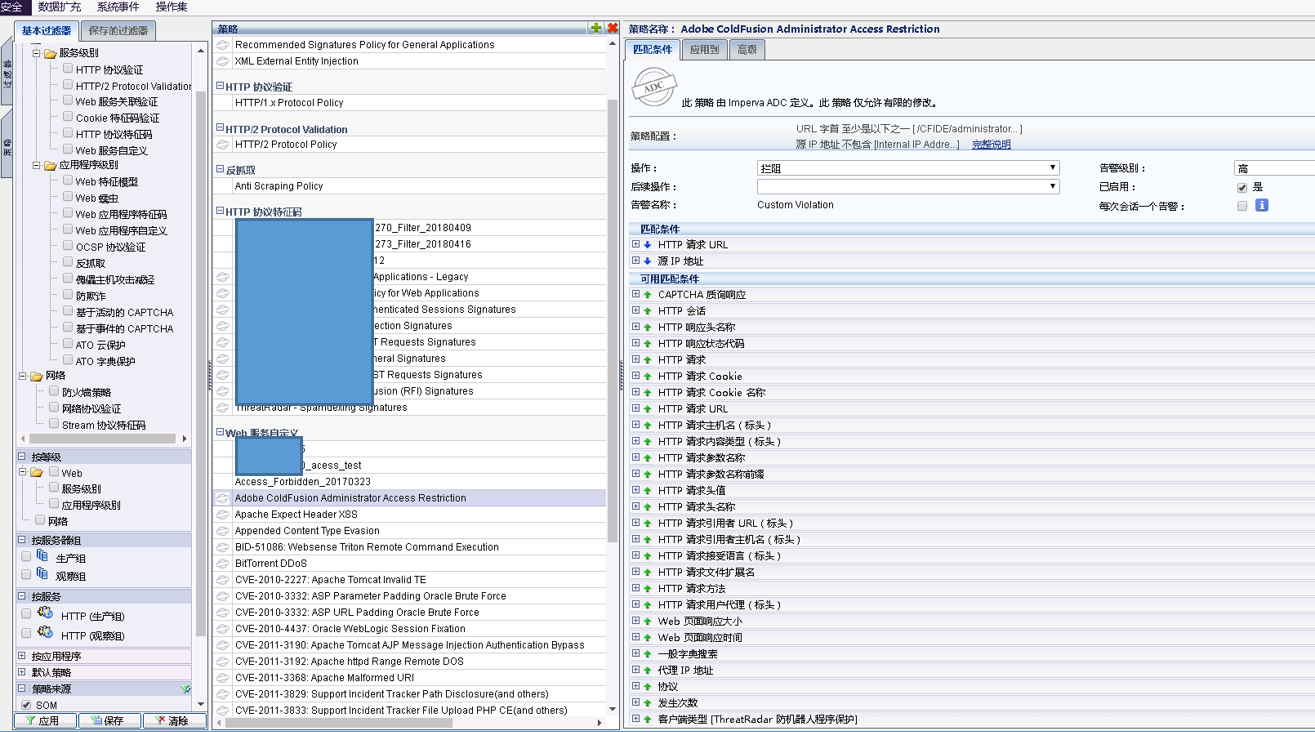

1、 HTTP漏洞防護:導入策略模板,可針對漏洞進行定製(如0day漏洞等),可先開啟觀察模式,確定無誤殺情況下,再開啟阻攔模式

2、 URL,服務端口可自定義,支持任意可用端口

3、 Imperva waf支持阻攔實時郵件告警,可自定義報表並定期發送

4、 Imperva waf支持防護非web層面應用攻擊

5、 可直接導入漏洞報告,根據掃描報告中漏洞信息,自動生成防護策略

不足之處:

1、 設備策略下發需要在兩臺集群設備上分別下發策略和配置IP和服務端口

2、 設備部署環境,需要依賴網絡架構

3、 設備部署,需要考慮高可用性

阿里雲盾WAF基礎功能介紹

目前我們使用的是企業版。除了企業版之外,也可以選擇“旗艦版”,其差異主要在於支持QPS流量達到10000(企業版為5000);CC防護QPS 500000(企業版為100000);訪問控制規則支持200條(企業版為50條);帶寬更大;另外旗艦版的安全防護可做參數規格定製。其他包括支持的業務、域名等都是一致的。

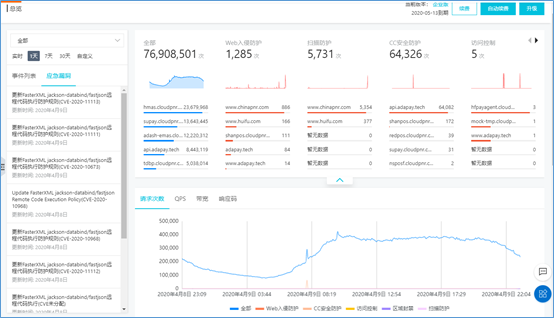

阿里云云盾WAF安全總覽

**阿里云云盾WAF安全報表

**

阿里云云盾WAF添加防護網站配置

通過頁面可以查看/搜索已經接入的防護域名,並顯示最近2天受攻擊的信息,非常好用基本初級安全人員或有些安全常識的技術人員就可使用,門檻比較低。

缺點是每一頁只能顯示10個域名,像我們200多個域名,遷移上雲那次配的真心是要吐。

防護配置中有各類防護開關,包括Web應用攻擊防護、惡意IP懲罰(某個IP在短時間內多次Web攻擊,則可設置封禁該IP一段時間)、封禁地區、CC安全防護、“精準訪問控制”、數據風控和“新智能防護引擎”,默認啟用阿里雲防護規則,同時支持自定義規則。

相比傳統的硬件WEB防火牆WAF,阿里云云盾WAF操作簡單便捷。添加配置防護域名只需要填入相關域名信息,回源IP地址信息,就可開啟阿里云云盾WAF防護,默認策略基本能夠阻攔互聯網上大部分WEB攻擊。

缺點是不夠能精細化制定一些特殊規則,比較簡單粗暴,新業務或者遷移上雲的朋友要小心中招,建議循序漸進,我們曾經踩過的坑後續給大家一起分享分享。

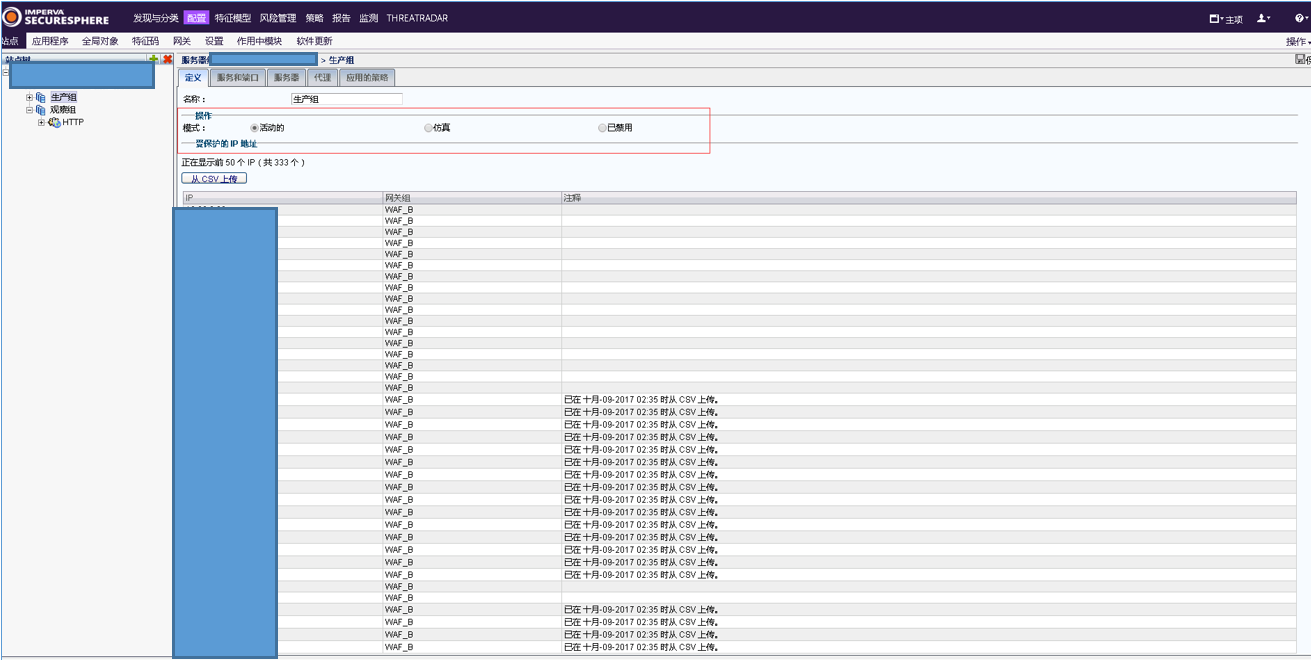

Imperva 硬件Waf 基礎功能介紹

ImpervaWAF一個創新是基於應用層交互內容的安全檢測。對訪問的URL、動態頁面傳遞參數、Cookie傳遞的參數等進行監測並輔以自學習算法,可以生成訪問網站的正常基線模型。將用戶的訪問請求對比正常的訪問行為基線;明顯偏離正常行為模式則可產生告警和即時阻斷。策略的產生可由設備的自學習功能完成,還可以根據Web應用的變化進行自適應調整。能夠針對新上線的web網站進行學習觀察模式,對觸發防護規則的疑似攻擊進行告警提示,待系統確認後開啟阻攔模式,有效的防止新業務上線後,被web應用防火牆誤攔截。

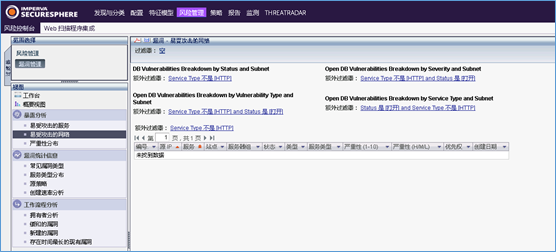

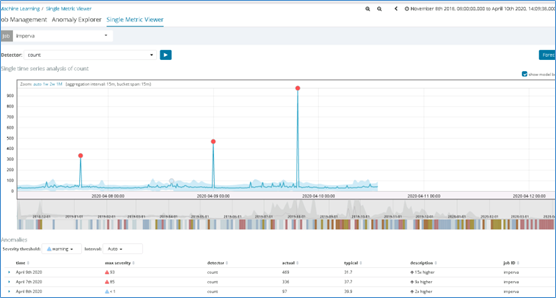

Imperva WAF 仿真學習模式

Imperwa WAF 策略集

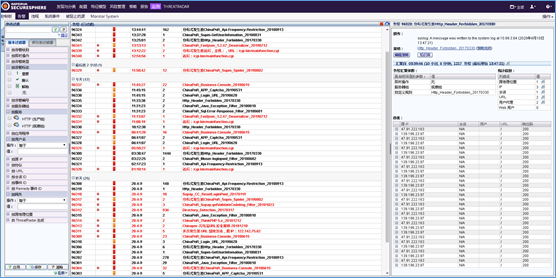

Imperva WAF 告警

Web漏洞掃描工具集成

Web漏洞掃描工具(比如IBM Appscan、HP Web Inspect、Cenzic、NT Objective、Acunetix WVS、WhiteHat等)進行集成。Imperva WAF可以導入這掃描Web系統的漏洞結果文件,根據這個漏洞結果,直接動態生產安全策略,可以方便快捷的修補這種漏洞

Web掃描程序集成。一般公司都會買這類工具集成到開發流水線上,實際效果是非常雞肋,初創公司不建議,如果是過檢可以考慮忽下老師還是很好滴。

Imperva 硬件防火牆可以通過動態建模來防止未知攻擊,同時也可關聯網頁應用的應用用戶,並將用戶信息和後續網頁活動進行關聯,可基於用戶設置安全策略。據有關聯規則能力,可將多個告警事件關聯起來進行統一分析。同時支持在log中記錄詳細的http請求、http響應內容,對安全事件應急響應很有幫助。匯付目前有多臺imperva設備,對於組成集群的imperva設備策略需要同時分開配置,統一配置策略下發和統一設備關聯需要另購買imperva 統一管理產品。

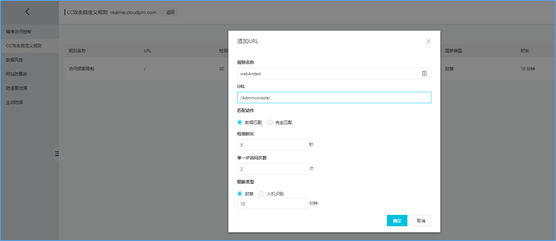

阿里云云盾WAF CC攻擊防禦

雲盾WAF的一個功能是CC攻擊防禦:WAF對單一來源IP的訪問頻率進行控制、重定向跳轉驗證、人機識別等。針對海量慢速請求攻擊、識別異常referer、User-agent等信息的請求,可結合精確訪問控制過濾。CC防禦是很多網站關心的內容,作為一款線上WAF,阿里云云盾可以利用雲上的資源彈性伸縮的特點,更好地防禦攻擊。這個非常推薦,現在基本常規的都是DDOS+CC,建議一併啟用。

CC攻擊配置簡單便捷,便於安全人員進行操作和管理;目前只支持URL匹配規則,基於URL、時間段內和頻率維度,阻止分為立即封禁和人機識別。配置操作支持單一,在有大量域名和url複雜情況下,業務量突發情況下,易造成策略觸發,進行業務阻斷。 阻斷日誌中標記未tmd,無法對應到具體策略規則。CC報表中,也只能看到報表曲線圖,無法定位具體是什麼策略觸發。

”這裡圖,就不放了帶有太多的公司內部信息“

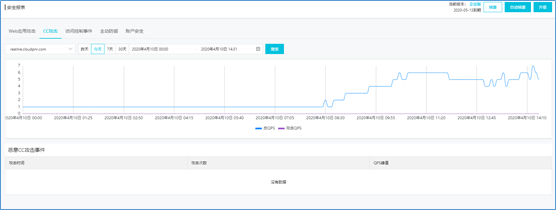

安全報表 CC攻擊

Imperva Waf cc攻擊防禦

Imperva 硬件防火牆Waf 可配置CC攻擊防護策略,進行多策略聯動。將多維度的日誌信息輸出至安全大數據平臺,藉助機器學習進行深度分析和告警。我們目前是吧WAF NS 內部交換機 IPS NG 蜜罐等流量

都統一接入我們的大數據ELK平臺,集合威脅情報,可以做到事後可溯源,事中快速發現和排查 預警。

智能語義檢測-阿里雲特色

這裡屬於廣告部分,大家看看看就好,後續應用效果我們再補充。

阿里雲WAF的宣傳中提到,通過技術創新使得規則條數下降70%,運營成本降低50%,WAF使用了智能語義檢測來識別風險。防護引擎全面升級,提供更全面的防護能力和更便捷的操作體驗。

對於產品介紹中提到升級後可支持分類聚會防護模塊,從web入侵防護、Bot管理、訪問控制/限流等多維度為業務提供全面防護,提供更細化的策略定製和規則數,能夠滿足多業務下的非法請求管理,支持一鍵基於IP,IP段以及IP地區屬性的黑名單,實現訪問控制操作更便捷。

最後針對阿里雲的產品,我們期望升級前能夠對測試到位,並且留足時間給到我們用戶。各位兄弟在使用相關產品做好評估,特別是評估升級前後安全策略規則不會有誤判,觸發阻攔規則,造成生產線上業務無法正常使用。我們吃過幾次虧,建議阿里雲產品升級還是要時刻保持關注和警覺,雖然出錯很少,但一次踩坑就是跪舔。